=====allow website detik.com=====

Rabu, 04 Maret 2015

Virtual Private Network (VPN)

VPN dalah sebuah jaringan komputer dimana koneksi antar perangkatnya (node) memanfaatkan jaringan public sehingga yang diperlukan hanyalah koneksi internet di masing-masing site.

Ketika mengimplementasikan VPN, interkoneksi antar node akan memiliki jalur virtual khusus di atas jaringan public yang sifatnya independen. Metode ini biasanya digunakan untuk membuat komunikasi yang bersifat secure, seperti system ticketing online dengan database server terpusat.

Point to Point Tunnel Protocol (PPTP)

Salah satu service yang biasa digunakan untuk membangun sebuah jaringan VPN adalah Point to Point Tunnel Protocol (PPTP). Sebuah koneksi PPTP terdiri dari Server dan Client.

Mikrotik RouterOS bisa difungsikan baik sebagai server maupun client atau bahkan diaktifkan keduanya bersama dalam satu mesin yang sama. Feature ini sudah termasuk dalam package PPP sehingga anda perlu cek di menu system package apakah paket tersebut sudah ada di router atau belum. Fungsi PPTP Client juga sudah ada di hampir semua OS, sehingga kita bisa menggunakan Laptop/PC sebagai PPTP Client.

Biasanya PPTP ini digunakan untuk jaringan yang sudah melewati multihop router (Routed Network). Jika anda ingin menggunakan PPTP pastikan di Router anda tidak ada rule yang melakukan blocking terhadap protocol TCP 1723 dan IP Protocol 47/GRE karena service PPTP menggunakan protocol tersebut.

Topologi

Pada artikel ini akan dicontohkan apabila kita akan menghubungkan jaringan dengan menerapkan VPN dengan PPTP. Untuk topologi nya bisa dilihat pada gambar di bawah.

Kita akan melakukan konfigurasi agar Router A dan jaringan LAN A bisa diakses dari Router B dan jaringan LAN B serta Remote Client. Langkah-langkah setting PPTP dengan Winbox sebagai berikut:

Konfigurasi PPTP Server

Berdasar topologi di atas, yang menjadi pusat dari link PPTP (konsentrator) adalah Router Office A , maka kita harus melakukan setting PPTP Server pada router tersebut.

Enable PPTP Server

Langkah pertama yang harus dilakukan adalah mengaktifkan PPTP server. Masuk pada menu PPP->Interface->PPTP Server . Gunakan profile "Default-encryption" agar jalur VPN terenkripsi.

Secret

Pada tahap ini, kita bisa menentukan username dan password untuk proses autentikasi Client yang

akan terkoneksi ke PPTP server. Penggunaan huruf besar dan kecil akan berpengaruh.

-Local Address adalah alamat IP yang akan terpasang pada router itu sendiri (Router A / PPTP Server) setelah link PPTP terbentuk

-Remote Address adalah alamat IP yang akan diberikan ke Client setelah link PPTP terbentuk.

Contoh konfigurasi sebagai berikut. Arahkan agar menggunakan profile "Default-Encryption"

Sampai disini, konfigurasi Router A (PPTP Server) sudah selesai, sekarang kita lakukan konfigurasi di sisi client.

Client Router Office B

Langkah-langkah untuk melakukan konfigurasi Client PPTP pada Router Mikrotik adalah sebagai berikut :

Tambahkan interface baru PPTP Client, lakukan dial ke IP Public Router A (PPTP server) dan masukkan username dan password sesuai pengaturan secret PPTP Server.

Catatan : IP 10.10.10.100 adalah permisalan ip public dari server, Untuk implementasi sebenarnya sesuaikan dengan ip public yang Anda miliki.

Setelah koneksi PPTP terbentuk, akan muncul IP Address baru di kedua Router dengan flag “D” yang menempel di interface pptp sesuai dengan pengaturan Secret pada PPTP server

Static Route

Sampai disini koneksi VPN antar router sudah terbentuk, akan tetapi antar jaringan lokal belum bisa saling berkomunikasi. Agar antar jaringan local bisa saling berkomunikasi, kita perlu menambahkan routing static dengan konfigurasi

- dst-address : jaringan local Router lawan

- gateway : IP PPTP Tunnel pada kedua router.

Penambahan static route di Router A

Penambahan static route di router B

Client PPTP tidak harus menggunakan Router. Seperti pada topologi jaringan di atas, ada sebuah Remote Client (Laptop) yang akan melakukan koneksi VPN ke Router A.

Maka kita perlu membuat Secret baru pada PPTP server untuk autentikasi remote client tersebut.

Secret

username = client2 ; password = 1234 ; Local Address = 10.20.20.1 ; Remote Address = 10.20.20.7

Kemudian kita perlu melakukan konfigurasi PPTP Client pada Laptop. Langkah-langkahnya akan berbeda pada tiap OS. Berikut tutorial konfigurasi PPTP Client untuk OS Windows 7.

Konfigurasi PPTP Client Windows 7

Pastikan Laptop anda sudah bisa akses internet. Masuk pada menu Network and Sharing Center, kemudian create koneksi baru dengan memilih Set up new connection or network.

Pada tampilan window selanjutnya, pilih Connect to a workplace , lalu klik next.

Kemudian, pilih Use My Internet Connection (VPN)

Pada langkah berikutnya, kita diminta untuk memasukkan ke IP Address mana kita akan melakukan koneksi. Sesuai topologi , maka kita masukkan IP address public Router A. Destination name adalah parameter untuk memberikan nama pada interface VPN yang sedang dibuat.

Selanjutnya masukkan username dan password sesuai pengaturan Secret yang ada di PPTP server. Lalu klik Connect.

Akan ada proses autentikasi, tunggu sampai selesai.

Jika sudah selesai, di laptop akan muncul interface baru dengan nama VPN Office A dan terpasang IP address yang mengambil dari ip-pool Remote Address sesuai dengan pengaturan profile dan Secret pada PPTP Server.

Sampai disini koneksi VPN dari Laptop ke Router A sudah terbentuk. Laptop sudah bisa akses ke Router A dan Jaringan LAN A.

Untuk melakukan remote ke Router A tinggal anda masukkan IP addres Router yang terpasang setelah link VPN terbentuk, yaitu IP address 10.20.20.1.

Tips :

- Jalur VPN akan stabil dan lebih mudah dalam konfigurasi apabila sisi server memiliki jalur internet dedicated dan memiliki IP Publik static.

- Transfer file antar site akan mengikuti bandwidth terkecil dari kedua site, jadi pastikan bandwidth upload dan download di kedua sisi site mencukupi

- Untuk perangkat client yang menggunakan OS Windows 7, by default hanya bisa terkoneksi apabila disisi server mengaktifkan encryption

Cara Memblokir Trafik VPN Di Mikrotik

Oke…mari kita coba melakukan pemblokiran untuk seluruh akses VPN yang di lakukan oleh client kita.

Understanding…

Pertama, anda harus memahami bahwa VPN / Tunneling bisa menggunakan berbagai metode seperti PPTP, SSTP, L2TP/IPSec. Setiap metode menggunakan port yang berbeda – beda.- Packet filters for Point-to-Point Tunneling Protocol (PPTP) TCP/1723 : Digunakan oleh PPTP Control Path

GRE : Digunakan oleh PPTP Data Path

- Packet filters for Layer Two Tunneling Protocol over Internet Protocol security (L2TP/IPSec) UDP/500 : Digunakan oleh IKEv1 / IKEv2 – IPSec Control Path

UDP/4500 : Digunakan oleh IKEv1 / IKEv2 – IPSec Control Path

UDP/1701 : Digunakan oleh L2TP Control / Data Path

ESP/50 : Data Path ( ESP )

- Secure Socket Tunneling Protocol (SSTP) TCP/443 : Digunakan oleh SSTP Control dan Data Path

Yang Harus Di Blok ?

Kali ini kami mencoba melakukan pemblokiran untuk trafik VPN yang menggunakan PPTP dan L2TP. Caranya jika di mikrotik router adalah seperti di bawah/ip firewall filter add chain=forward dst-port=1723 protocol=tcp action=drop comment="DROP PPPT CONNECTION" add chain=forward protocol=gre action=drop add chain=forward dst-port=500 protocol=udp action=drop comment="DROP L2TP CONNECTION" add chain=forward dst-port=4500 protocol=udp action=drop add chain=forward dst-port=1701 protocol=udp action=drop add chain=forward protocol=ipsec-esp action=dropDi atas adalah cara paling sederhana untuk melakukan blok trafik VPN. Tapi bagaimana jika tidak semua IP di jaringan internal anda yang tidak ingin di blok ? scroll kebawah

/ip firewall filter add chain=forward src-address-list=!exclude-client dst-port=1723 protocol=tcp action=drop comment="DROP PPPT CONNECTION" add chain=forward src-address-list=!exclude-client protocol=gre action=drop add chain=forward src-address-list=!exclude-client dst-port=500 protocol=udp action=drop comment="DROP L2TP CONNECTION" add chain=forward src-address-list=!exclude-client dst-port=4500 protocol=udp action=drop add chain=forward src-address-list=!exclude-client dst-port=1701 protocol=udp action=drop add chain=forward src-address-list=!exclude-client protocol=ipsec-esp action=dropTulisan yang di bold silahkan anda ganti dengan nama list anda sendiri. Jika anda ingin menerapkannya di kantor anda, dan aplikasi di kantor membutuhkan akses vpn, pastikan anda memodifikasi terlebih dahulu rule di atas agar akses ke VPN server and

http://www.mikrotiksurabaya.com/blog/cara-memblokir-trafik-vpn-di-mikrotik/

Memblokir Situs dengan DNS Nawala pada Mikrotik

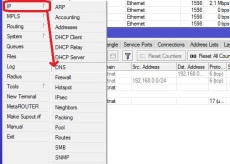

ChatSebelumnya koneksikan winbox dengan router mikrotik yang akan digunakan. Selanjutnya :

1. Setting IP DNS

Menggunakan nawala.org, masukan IP DNS Nawala, dari Winbox :

IP DNS Setting : 180.131.144.144

dan 180.131.145.145

2. Membuat Rule di IP Firewall

Kemudian setting pada NAT

3. Buat Rule Redirect Request Port:53 dirahkan ke DNS Mikrotik

Rule berikut akan Memaksa setiap pemintaan DNS (port) 53 UDP dan TCP ke DNS Mikrotik yang sudah di set

ke Nawala. Meskipun Klien menggunakan DNS lain tetap akan “dipaksa” menggunakan DNS nawala.

Isikan pada tab general seperti berikut

Isikan Tab action seperti berikut

Semoga membantu, ayo majukan Indonesia dengan menggunakan produk dalam negeri, dan salah satunya adalah Nawala Project. Semoga bermanfaat untuk jaringan anda dan Negeri ini. :)

Referensi :http://www.nawala.org

http://herman20tkj1.blogspot.com

Selasa, 03 Maret 2015

Konfigurasi Dasar Bonding Interface pada MikroTik

memanfaatkan hardware/resource yang ada saat ini sebisa mungkin, gw jadi sering posting tutorial konfigurasi MikroTik nih :D ( system requirement-nya tidak terlalu berat soalnya), salah satu konfigurasi yang baru-baru ini gw coba itu Bonding Interface di MikroTik. Kalau yang pernah ikut sertifikasi CCNA seharusnya pernah denger istilah link aggregation yang fungsinya menggunakan menghubungkan 2 Switch dengan menggunakan 2 port disetiap switchnya untuk saling terhubung sehingga bandwidth antar switch menjadi lebih besar.

Nah, pada MikroTik (berlaku RB dan PC Router ) juga ada fitur seperti itu namanya Bonding Interface, menggabungkan 2 port menjadi 1 port bonding dengan bandwidth yang lebih besar dengan syarat pada MikroTik satu sisinya juga harus di konfigurasi Bonding Interface.

contoh Skema jaringan dari konfigurasi tutorial ini :

ether1 ================ ether1

MikroTik1 Bonding MikroTik2

ether2 ================ ether2

Menghubungkan port tersebut bisa menggunakan kabel UTP Cross dari ether1 MikroTik1 ke ether MikroTik 2 dan ether1 MikroTik2 ke ether2 MikroTik2 atau bisa juga dengan menghubungkan keempat interface ether tersebut ke sebuah switch. sehingga bekerja sebagai backbone penghubung jaringan dengan bandwidth yang besar.

Konfigurasi Dasar Bonding Interface

untuk melakukan bonding interface, ether1 dan ether2 samasekali tidak dan jangan di konfigurasikan ip address, kemudian buatlah interface bonding pada MikroTik1 dan MikroTik2.

admin@MikroTik1 > interface bonding add slaves=ether1,ether2 disabled=no admin@MikroTik2 > interface bonding add slaves=ether1,ether2 disabled=no

jika sudah dibuat interface bonding, berikan ip address ke interface bonding tersebut.

admin@MikroTik1 > ip address add address=192.168.1.1/24 interface=bonding1 disabled=no admin@MikroTik2 > ip address add address=192.168.1.2/24 interface=bonding1 disabled=no

kemudian, konfigurasikan ARP Monitoring di interface bonding kedua MikroTik, fungsi dari ARP Monitoring adalah memonitor status link setiap slave interface jika link ether2 MikroTik1 dan ether2 MikroTik2 terputus, koneksi akan tetap berjalan dengan menggunakan 1 link saja, jika link yang terputus sudah terhubung kembali maka otomatis MikroTik akan menggunakan kedua link tersebut ( seperti fungsi Fail-Over :) )

admin@MikroTik1 > interface bonding set bonding1 arp-ip-targets=192.168.1.2 admin@MikroTik2 > interface bonding set bonding1 arp-ip-targets=192.168.1.1

nah selajutnya kita bisa menambahkan 1 NIC lagi pada MikroTik1 dan MikroTik2 yang bekerja sebagai ether3 dimana ether3 ini dihubungkan dengan switch dan PC client, lalu kita dapat menghubungkan jaringan client ( jika kedua jaringan menggunakan IP Network yang sama ) pada kedua MikroTik dengan menggunakan EoIP tanpa PPTP seperti pada tutorial Konfigurasi EoIP atau kita bisa melakukan static route ( jika kedua jaringan menggunakan IP Network yang berbeda ).

g

Langganan:

Postingan (Atom)